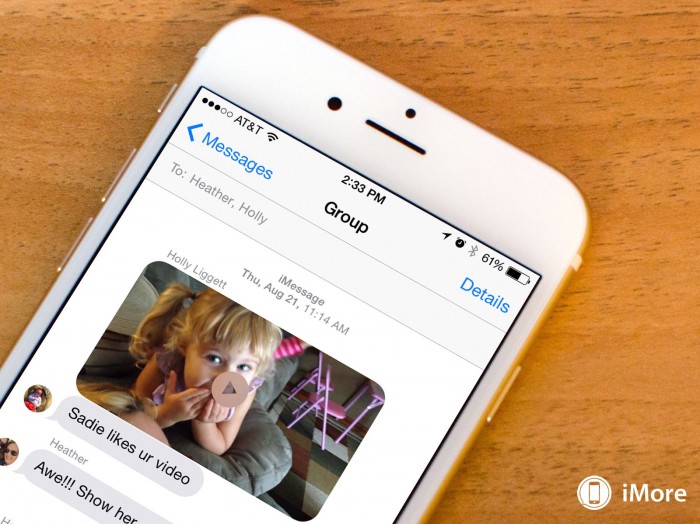

Rövid karaktersorozat és egy újabb VCF fájl fagyasztja le az iPhone-okat

Egy új probléma bukkant fel kedden: a vicces ismerősünktől iMessage üzenetben kapott karaktersorozattól vagy egy újabb VCF-fájltól gyakorlatilag lefagy a készülék, és azt az Üzenetek app kilövése illetve a készülék