Természetesen nem. De a Black Hat konferencia érdekes előadásának ígérkezik július végén Billy Lau, Yeongjin Jang és Chengyu Song prezentációja, amiben egy mikroszámítógépet USB-s töltőnek álcázva az malware-t juttat a rádugott készülékre.

A fejlesztők állítása szerint az eszközük az iOS biztonsági megoldásait megkerülve képes kártékony kód készülékre juttatására a legújabb iOS-verzió esetén is, készüléktípustól függetlenül, ráadásul nem igényli azt sem, hogy a készülék már eleve feltört állapotú legyen. Az általuk használt módszer a jailbreak szempontjából mindenképp érdekes lehet, hiszen az iOS 6.1.3 és 6.1.4 esetén jelenleg nincs elérhető törés az A5 processzorral szerelt (iPhone 4S) és újabb eszközökre.

A prezentációjukban először megvizsgálják majd az Apple által használt biztonsági megoldásokat, amelyek megakadályozzák, hogy tetszőleges szoftvert telepítsünk a készülékre, majd megmutatják, hogy hogyan lehetséges megemelni a hozzáférést úgy, hogy kikerüljék ezeket a biztonsági megoldásokat. Ez eddig nem sokban tűnik másnak, mint amit az evasi0n esetén használt a jailbreaket fejlesztő csapat. Az evasi0n működéséről részletesen írtunk már korábban: Evasi0n jailbreak: mi van a motorháztető alatt?

Ezen túl azt is megmutatják majd, hogy hogyan lehet elrejteni egyes alkalmazásokat, így az eszközük által telepített malware-t is – hasonlóan ahhoz, amit az Apple használ az egyes beépített appok elrejtésére.

Arról a prezentáció előzetesében viszont egy szót sem ejtenek, hogy ez a malware egyáltalán mire is lenne képes, de ha úgy működik az egész módszer, ahogy maga az evasi0n, és kvázi ő maga jailbreakeli az készüléket, akkor feltételezhető, hogy teljes hozzáférése van az eszközhöz.

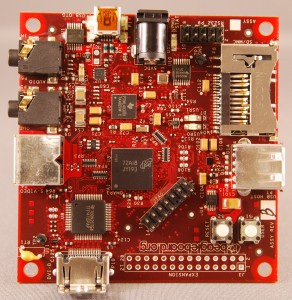

A Mactans névre keresztelt eszköz természetesen nem téveszthető össze egy iPhone-töltővel, hiszen a megépítéséhez használt BeagleBoard méreteiben nagyobb, mint a töltő, így nem lehet elrejteni annak a házában, tehát nem téveszthető meg vele egyszerűen a felhasználó:

Ugyanakkor naiv dolog lenne azt feltételezni, hogy más csoportok nem tanulhatnak az esetből, és nem állhatnak elő kisebb méretű, a normál iPhone-töltővel megegyező kinézetű eszközzel.

Arról sincs semmi információ, hogy az általuk használt módszer mennyiben lehet használható az iOS 6.1.3 és 6.1.4, vagy majd később az iOS 7 jailbreakelésében, de az Apple-t már tájékoztatták arról, hogy hogyan lehet kiküszöbölni az általuk kihasznált hibát.

Kik lehetnek veszélyben emiatt?

Jelenleg gyakorlatilag senki, mert a fenti egyelőre csak egy proof-of-concept, egy bemutató eszköz, tehát hivatalosan nem elérhető dolog, nem megvásárolható termék. Így nem kell attól sem tartanunk, hogy egy gonosz töltővel feltörik a készülékünket. Az sem valószínű, hogy ezt a sebezhetőséget bárki más tudja majd hasznosítani, mert mire a konferencián előállnak majd a részletekkel július végén, addigra az Apple már könnyedén javíthatta az egészet.

Mit lehet tenni megelőzésképp?

A józan ész azt diktálja, hogy ne használjunk idegen töltőt, ne dugjuk ismeretlen eszköz USB portjára a készülékünket, és ne adjuk ki azt a kezünkből. Abban a pillanatban ugyanis, hogy bármi fizikai hozzáférést adunk az iPhone-unkhoz, jelentősen megnő annak az esélye, hogy valami olyan történhessen vele, ami esetleg nemkívánatos.

Javasolt továbbá mindig a legfrissebb elérhető iOS-verzióval rendelkezni a készüléken, mert az Apple folyamatosan egyre több biztonsági hibát foltoz be.

Az adatainkhoz való hozzáférést egy jelkódzár beállítása már megoldhatja, mert ilyenkor a jelkód nélkül még az iTunes sem áll szóba a készülékünkkel, illetve elvben semmi más, USB-n kommunikáló szoftver sem. A recovery vagy DFU módban való piszkálás meg az iPhone 4S-től kezdődően az eddigi bootrom-szintű exploit kijavítása miatt nem igazán lehetséges. (Azt persze jelenleg nem tudni, hogy a Mactans pontosan mit is használ ki, és hogyan!)

Akik pedig még nagyobb biztonságban szeretnék tudni magukat, azok szerezzenek vagy gyártsanak maguknak olyan USB hosszabbító kábelt, amely nem alkalmas adatkapcsolatra, mert csak a feszültséget viszi át, így minden ilyen esetben védve vannak.

1 Comment

Viszont a beagleboardon levő mikrokontroller már elég kicsi ahhoz, hogy beépítsék egy töltőbe, és szerintem nem feltétlen kell ilyen “nagy teljesítményű” SoC az iOS jailbreakeléséhez, mint amit ehhez a PoC-hoz használtak… 🙂