Nyilvánosságra került az iPhone 5s Secure Enclave firmware-jének titkosítási kulcsa

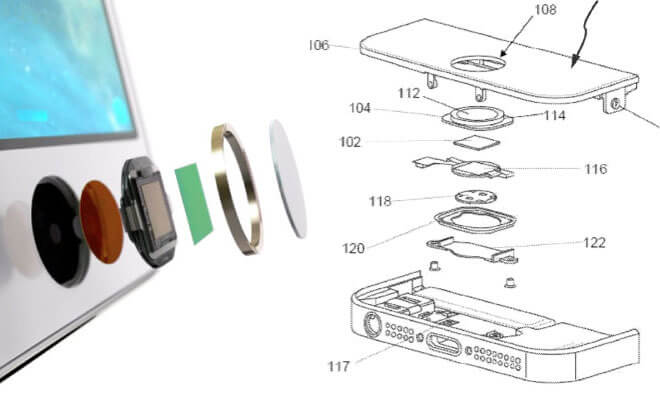

Az Apple az iOS több fontos részét titkosítva teszi elérhetővé. Az IPSW kiterjesztésű firmware-ek igazából ZIP-pel tömörített fájlok, amelyek további lemezképfájlokat (régebben IMG3, újabban IMG4 formátumúakat) tartalmaznak. Ezeknek az IMG3