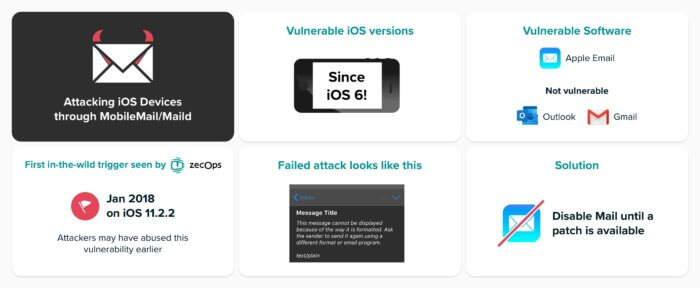

Egy iOS-re is specializálódó IT-biztonságtechnikai cég, a ZecOps április 20-án egy blogbejegyzésben jelentett be egy súlyosnak mondható sebezhetőséget az iOS Mail alkalmazásában. A probléma legalább az iOS 6 (azaz 2012) óta létezik, és nem kizárható, hogy azelőtt is fennállt, viszont iOS 6-nál régebbi verziókra a szakértők nem tesztelték.

Ami azonban ennél is fontosabb, hogy a hiba az iOS 12-ben és iOS 13-ban is jelen van, és egyelőre nincs rá mindenki által elérhető javítás.

Az Apple ugyan az iOS 13.4.5 korábbi bétájában már javította a hibát, ám ezen kívül az egyetlen lehetséges védekezési módszer egy iOS-frissítés nyilvános megjelenéséig az marad, ha egyszerűen nem használjuk a beépített Mail alkalmazást. Mivel harmadik féltől származó e-mail kliensek (például Gmail vagy Outlook) és a macOS Mail alkalmazása szerencsére nem érintettek, ezért az ezekre való ideiglenes áttérés az iOS-es Mail megnyitása helyett áthidaló megoldást jelenthet.

De mi is mindennek a jelentősége? A rossz hír az, hogy a hibát felfedező szakemberek szerint az iOS 13-on a kihasználásához nincs szükség felhasználói interakcióra, azaz teljes mértékben “távirányítással” elsüthető, amennyiben a Mail alkalmazás magától futni kezd a háttérben. Emellett iOS 12 esetén is legfeljebb arra van szükség, hogy a felhasználó megnyisson egy rosszindulatú emailt, bár amennyiben a támadó rendelkezik irányítással az emailt küldő szerver fölött, akkor szintén emberi beavatkozás nélkül indíthatja el a folyamatot.

A ZecOps munkatársai blogjukon azt írták: a hibát több esetben, legalább 2018 januárja óta ténylegesen fel is használták célzott támadásokra, a legalacsonyabb megtámadott iOS-verzió a 11.2.2 volt. A szakértők továbbá azt is állítják, hogy a támadások mögött okuk van állami, kormányzati szereplőt feltételezni.

A támadások valószínűsített célpontjai között volt például:

- egy német közéleti személyiség

- szaúd-arábiai és izraeli biztonságtechnikai cégek

- egy észak-amerikai nagyvállalat alkalmazottjai

- egy európai újságíró

- valamint egy japán telekommunikációs cég felsővezetője,

- ahogyan egy svájci vállalaté is.

A sérülékenység több, különböző, egymás után “felfűzhető” bugból áll össze. Az ezeket kihasználó exploit lényege, hogy egy megfelelően formázott emailt küldenek az áldozatnak, amelynek a memóriafogyasztása átlép egy bizonyos küszöbértéket. Ettől egy olyan hibajelenség lép fel, ami nincs megfelelően lekezelve, így lehet vele inkonzisztenciát okozni, és adatokat írni a memóriába, ez pedig végül tetszőleges kód végrehajtásához vezethet. Az érdeklődők a technikai részleteket elolvashatják az említett blogbejegyzésben.

Érdekes, hogy az Apple ezúttal tagadta a súlyos állításokat, úgy a potenciális, ahogyan a tényleges kihasználással kapcsolatban — ez pedig meglehetősen szokatlan Cupertinótól. A cég sajtóközleményében azt írta:

Apple takes all reports of security threats seriously. We have thoroughly investigated the researcher’s report and, based on the information provided, have concluded these issues do not pose an immediate risk to our users. The researcher identified three issues in Mail, but alone they are insufficient to bypass iPhone and iPad security protections, and we have found no evidence they were used against customers. These potential issues will be addressed in a software update soon. We value our collaboration with security researchers to help keep our users safe and will be crediting the researcher for their assistance.

Azaz:

Az Apple minden biztonsági fenyegetésről szóló bejelentést komolyan vesz. Most is tüzetesen megvizsgáltuk a biztonsági szakértő leírását, és az alapján arra jutottunk, hogy ezek a hibák nem jelentenek közvetlen veszélyt a felhasználóinkra. A szakértő három problémát talált a Mail alkalmazásban, de ezek önmagukban nem elégségesek az iPhone vagy az iPad védelmének kijátszására, és arra sem találtunk bizonyítékot, hogy ténylegesen kihasználták volna ügyfeleink ellen. Ezeket a potenciális hibákat egy frissítésben hamarosan javítjuk. Fontosnak tartjuk a biztonságtechnikai szakemberekkel való együttműködésünket a felhasználók biztonságának megőrzése érdekében, és most is meg fogjuk jelölni a hibák felfedezőjét, megköszönve a segítségét.

Közben más szakmabeliek is kritizálták a ZecOps írását, általában arra hivatkozva, hogy gyenge vagy elégtelen bizonyítéknak tartják a cég által felsorolt hibákat. A ZecOps azonban továbbra is kitart álláspontja mellett. Hivatalos Twitter-fiókján a cég azt írja, hogy “adataik vannak” a tényleges kihasználásról, és hogy “több információt” valamint a kihasználást demonstráló kódot (PoC) is ki fognak adni, amint a megfelelő iOS-frissítés megjelenik:

Here's our official response pic.twitter.com/3kokNZs6TZ

— ZecOps – A Jamf Company (@ZecOps) April 24, 2020

Az iOS 13.4.5 bétából azóta 13.5 lett, és jelenleg a negyedik bétaverziónál tart. Amint tehát megjelenik a hivatalos iOS 13.5-ös frissítés, érdemes azt telepíteni, addig pedig javasoljuk, hogy mindenki próbáljon a cikk elején felsorolt ideiglenes megoldásokra támaszkodni.

Frissítés: az Apple az iOS 13.5 hivatalos verziójával ezt a hibát is javította

Az időközben megjelent iOS 13.5-ben ez a hiba már orvosolva van, ahogyan azt a ZecOps igazolta is:

We can confirm that the MailDemon vulnerabilities were patched on iOS 13.5

— ZecOps – A Jamf Company (@ZecOps) May 21, 2020

Szólj hozzá: Hozzászólok