Az Apple az iOS több fontos részét titkosítva teszi elérhetővé. Az IPSW kiterjesztésű firmware-ek igazából ZIP-pel tömörített fájlok, amelyek további lemezképfájlokat (régebben IMG3, újabban IMG4 formátumúakat) tartalmaznak.

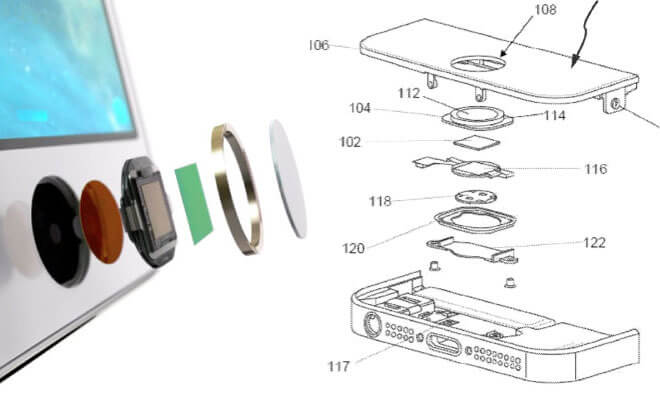

Ezeknek az IMG3 vagy IMG4 fájloknak egy része, például az iBoot (az iOS-készülékek bootloadere), illetve a Secure Enclave Processor (SEP, ami tartalmazza az ujjlenyomataink adatait) saját operációs rendszere titkosítva van, általában AES-128 vagy AES-256 módszerrel. Ahhoz tehát, hogy az iOS ezen részeit meg tudjuk vizsgálni (mondjuk decompiler eszközökkel), hozzá kell jutnunk a titkosítatlan fájlokhoz.

Emiatt a titkosítás feloldásához szükséges két adat, az úgynevezett initialization vector (IV) és a kulcs (key) értékes erőforrás például a biztonsági szakértők és jailbreakkészítők számára. Az IV-kulcs párok kiderítésén folyamatosan dolgoznak egy-egy új iOS-verzió megjelenése során. Most egy jailbreakfejlesztő, @xerub sikeresen megtalálta azt az IV-t és kulcsot, amellyel az iPhone 5s-en futó iOS 10.3.3 verziójából kinyert SEP-firmware titkosítása feloldható. Az adatokat közzé is tette az iPhone Wiki oldalán.

Ellentétben azzal, amit egyes szenzációhajhász írások és szalagcímek állítanak, ez nem jelenti azt, hogy “feltörték a Secure Enclave-et”. Itt csupán arról van szó, hogy mostantól a Secure Enclave működése is jobban megismerhetővé válik.

Azok a kulcsok, amelyeket most nyilvánosságra hoztak, nem az egyes felhasználók érzékeny adatait védik (például az ujjlenyomatokat), hanem magát a Secure Enclave operációs rendszerének a kódját. A Secure Enclave-ben tárolt adataink tehát továbbra is titkosítva és biztonságban vannak, csupán a SEP-firmware működésének mibenléte az, ami nem titok többé. Pánikra tehát semmi ok.

3 Comments

Thank you captain obvious???? Az ilyen clickbait tartalmakra normális ember rá sem kattint, mert csak a reklámok miatt írnak szenzáció hajhász címeket.

Kiváncsi lennék amúgy hogy a viharban talált meg valaki egy 256 bites kulcsot és a hozzá való IV-t is? (Bár persze ha jól tudom elég egy 32 bites kulcs is az AES256hoz, nem kötelező a 256os)

@Jecy: semmiféle captain obvious nem jár ezért, sajnos ugyanis az említett cikkek miatt folyamatosan terjednek a hülyeségek…

Hát, bárki is, aki egy kicsit alapfokon ért hozzá, az tudja, hogy egy forráskód megszerzése még nem járul hozzá az azzal titkosított adat kiszedéséhez. Természetesen, ha benne van a forráskódban a titkosítási kulcs, akkor igen, de gondolom az Apple nem ilyen amatőr szinten játszik.

Természetesen a cikk az érdekes és a ti cimetekből egyértelmű volt, hogy mi az ábra, bár érdekelne, hogyan jött rá az illető és mennyi idő alatt. Én nem szoktam más oldalakat olvasni, így ezzel a folyamatosan terjedő hülyeségekkel még nem találkoztam, de ezek szerint semmit sem vesztettem ????