A múlt héten újdonságként röppent fel a hír, hogy az Apple T2 jelzésű chipje egy “kijavíthatatlan” sérülékenységet tartalmaz. Többek között a 9to5Mac és az AppleInsider is lehozott egy-egy cikket a témában, méghozzá egy belga biztonsági szakértő több, a hibát elemző szakember kutatását összefoglaló blogbejegyzése alapján.

A cikkeknek és a blogposztnak közös jellemzője a meglehetősen szenzációhajhász megközelítés. Nézzük, miről is van szó valójában!

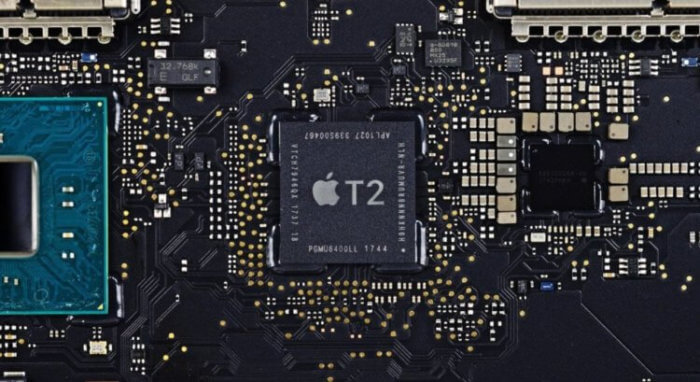

A hiba alapja, hogy a 2017-es iMac Pro és egyes 2018 közepi-végi MacBook modellek biztonságáért felelős Apple T2 chipben egy hardveres biztonsági hiba található. A T2 a szintén házon belül fejlesztett Apple A10 egy változata, ami ezt a hibát is elődjétől örökölte.

A sérülékenység azonban koránt sem újkeletű, hiszen az nem más, mint a checkm8 exploit, amelyet például már a tavaly év vége óta létező checkra1n jailbreak is kihasznál. A checkra1n egyébként 2020 tavasza óta nemcsak az eredetileg megcélzott A10-et, hanem a T2-es chipeket is támogatja.

Felvetődik a kérdés: miért éppen most lett ekkora visszhangja a T2 sebezhetőségének, ha annak ténye már majdnem egy egész éve nyilvános? Ebben szerepet játszhat, hogy a checkra1n szeptember végén frisstült a bridgeOS, azaz a Touch Bar önálló, mini operációs rendszerének támogatásával, az IronPeak szerzője pedig augusztus közepén vette fel a kapcsolatot az Apple termékbiztonsági részlegével.

Hogy miért csak most, az e sorok írói számára nem tiszta, az pedig valószínűleg mindenkit meglep, hogy – saját állítása szerint, a blogján olvasható idővonal alapján – összesen ötszöri megkeresésre sem kapott választ a techóriástól. Ez szokatlan viselkedés az Apple-től, hiszen a sokszor a biztonsággal és a magánjellegű adatok védelmével kampányoló cég általában nagyon gyorsan reagál a szakértők megkeresésére.

Meg kell említenünk azt is továbbá, hogy a helyzet sokkal rosszabbnak látszik, mint amekkora veszélyt valójában rejt. Amint azt a neves iOS-hacker, @chronic is megerősítette: igaz ugyan, hogy az exploit segítségével tetszőleges, az Apple által alá nem írt kódot futtathatunk, ám a sebezhetőség kihasználása csak DFU módban lehetséges, ami a készülékek firmware-frissítésre szolgáló, alacsony szintű mód, és aktiválásához fizikai hozzáférés szükséges.

Emellett jelenleg nem létezik arra módszer, hogy a futásra bírt, potenciálisan kártékony kódot tartósan tároljuk, hogy az egy újraindítás után is megmaradjon. Ennek fényében a belga szakértő által felvázolt támadás, amelyben például egy rosszindulatú USB-csatlakozón keresztül keyloggert telepítenének MacBookunkra, nem igazán reális.

what is not proven: any sort of useful persistence. property lists on the Data partition could be modified, which is not great, but there is no evidence yet that one can persist unauthorized code through a full and proper reboot.

— Will Strafach (@chronic) October 6, 2020

Ettől függetlenül a veszély valós, így az általános adatvédelmi jótanácsok betartása továbbra is erősen javasolt: semmiképpen se dugjunk be a számítógépünkbe ismeretlen vagy megbízhatatlan forrásból származó pendrive-ot, és ne is hagyjuk magára, mások által fizikailag elérhetően a készülékünket.

Szólj hozzá: Hozzászólok