A nem olyan régen felbukkant checkm8 sebezhetőség az iPhone 4s-től az iPhone X-zel bezáróan majdnem minden készüléket érint, és ezt a hibát az Apple csak hardveres módosításokkal tudja kiküszöbölni. Így az érintett eszközök bármely iOS-verzióval jailbreakelhetőek lesznek a jövőben is, és ennek köszönhetően jelenhetett meg a checkra1n jailbreak.

A hardveres szintű, a bootromban meglévő hiba viszont egyúttal azt is jelenti, hogy olyan alacsony szinten bele lehet avatkozni a rendszer működésébe, amire az utóbbi években, a már futó rendszer hibáit kihasználó, úgynevezett userland-típusú sebezhetőségek esetén nem volt lehetséges. Így az adott készülék már az aktiválása előtt is jailbreakelhető, mondhatni “hacktiválható”, és a teljes fájlrendszer elérése miatt ezzel átugorható az aktiválási zár képernyője is, ami értelemszerűen több szempontból is problémás.

Egyáltalán mi az az aktiválási zár?

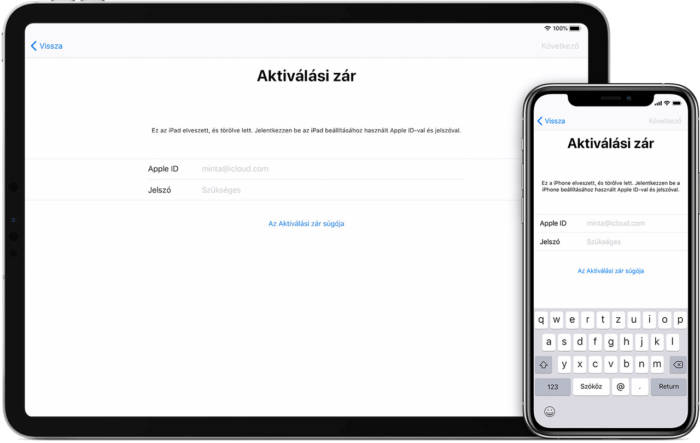

Az Aktiválási zár már az iOS 7 óta védelmet biztosít a készüléknek, ha idegen kezekbe került, és megnöveli annak esélyét, hogy vissza tudjuk azt szerezni. Amikor bekapcsoljuk az iPhone keresése szolgáltatást iPhone-on (vagy iPad, iPod touch, Apple Watch vagy Apple T2 biztonsági chippel felszerelt Mac esetén), akkor az Apple aktivációs kiszolgálói biztonságosan eltárolják az Apple ID azonosítónkat, amit a készülékhez társítanak. Ettől kezdve meg kell adni az Apple ID-jelszót vagy a készülék jelkódját, ha valaki ki szeretné kapcsolni a Lokátort, törölni szeretné a készülék tartalmát, vagy újraaktiválni és használni szeretné a készüléket. Az Aktiválási zár automatikusan bekapcsolódik, amikor beállítjuk a Lokátor szolgáltatást.

A funkciónak köszönhetően tehát megnőtt annak az esélye, hogy visszakapjuk a készülékünket, hiszen az Apple ID-nk jelszava nélkül nem lehetett kikapcsolni rajta az iPhone keresését, illetve kilépni rajta a bejelentkezett iCloud-fiókból sem.

Az aktiválási zár ráadásul az ellen is védett, ha a nem becsületes megtaláló megpróbálta volna számítógéppel visszaállítani az iOS-t, mert bár a visszaállítást magát ugyan nem akadályozta meg, de a készülék használatba vételéhez szükséges aktiválást már igen, hiszen az illető nem tudta beírni az Apple ID-nk email címe mellett annak a jelszavát sem. Ennek hiányában az aktiválás nem ment végbe, és nem tudta használni a készüléket.

Most akkor tényleg kikerülhető lett az aktiválási zár?

Tényleg – de ennél azért árnyaltabb a történet! Sokat gondolkoztunk azon, hogy egyáltalán mennyire érdemes belemenni a dolog működésének részleteibe, hiszen nem szeretnénk még külön tippeket adni azoknak, akik Apple készülékeket lopnak.

Ugyanakkor mindennek sajnos van egy mellékes hozadéka is: az így “hacktivált” készülék azt a látszatot keltheti, hogy nincs rajta aktiválási zár, ami miatt a használt piacon azt könnyen eladhatják “tiszta” készülékként, átverve ezzel az adott vásárlót. Egy visszaállítás vagy egy szoftverfrissítés után viszont természetesen újból megjelenik rajta az aktiválási zár, amin pedig épp ez az új módszer tud segíteni.

Ráadásul mivel a YouTube már konkrétan tele van olyan videókkal, amelyek lépésről-lépésre végigmennek a teendőkön, ezért egyébként sem tudnánk újat mondani, de a dolog kvázi egyszerűségét vázolva viszont talán megerősítjük az olvasóinkat abban, hogy tényleg legyenek elővigyázatosabbak a készülékeikkel, és ne ringassák magukat téves biztonságérzetben.

Az egész módszer ugyanis sajnos tényleg piszok egyszerű: a jailbreaknek köszönhetően hozzáférésünk lesz a készülék tárhelyéhez, amit írható/olvasható formában fel tudunk csatolni (amivel egyúttal egyébként elérjük a készüléken tárolt adatokat is), majd egyszerűen átnevezzük az aktiválási képernyőt éppen megjelenítő Setup.app-ot, futtatunk egy uicache parancsot, majd pedig kilőjük a backboardd-t. Ezzel bezáródik a Setup.app, a grafikus felület pedig újratölt, és mivel a Setup.app már nem érhető el az eredeti helyén (hiszen átneveztük), így az nem tud visszatölteni, hanem megkapjuk a futó rendszert.

Először tehát jailbreakelnünk kell a készüléket. Mivel a checkm8 sebezhetőség bootrom szinten van meg az iPhone X-zel bezáróan, így a készüléknek még aktiváltnak sem kell lennie ahhoz, hogy a checkra1n le tudjon futni rajta.

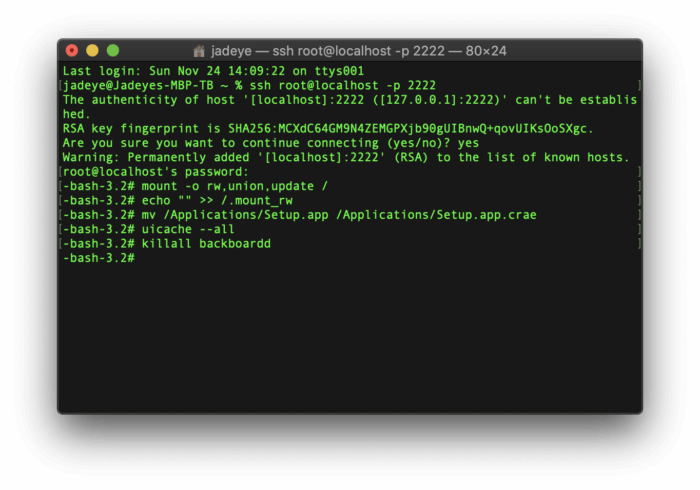

Ha ez megvan, szükségünk van a tcprelay.py és usbmux.py Python alkalmazásokra (ezekhez pedig értelemszerűen Python is szükséges az adott gépre, ha nem lenne fent rajta), mert ezeket fogjuk tudni használni a készülékkel való kommunikációhoz Terminalban. Futtassuk a tcprelay.py-t (./tcprelay.py -t 44:2222), majd egy második Terminal ablakban csatlakozzunk ezen a relay-en keresztül a készülékre SSH-val (ssh root@localhost -p 2222), a root jelszó az ilyenkor megszokott alpine.

Ezt követően egymás után futtassuk le a következő parancsokat (értelemszerűen minden sor egy új parancs):

mount -o rw,union,update /

echo “” >> /.mount_rw

mv /Applications/Setup.app /Applications/Setup.app.crae

uicache –all

killall backboardd

Ezzel tehát beléptünk a rendszerbe, és ez így is marad, még ha újra is indítjuk a készüléket.

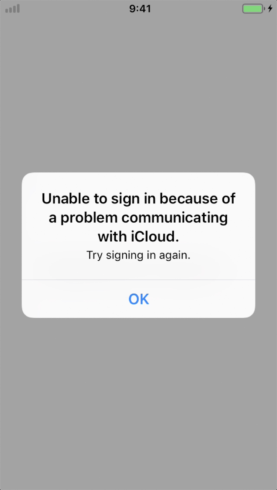

Persze a készülék működését tekintve azért korlátozásokkal kell számoljunk. Például bele fogunk futni abba, hogy nem tudunk bejelentkezni az iCloudba a saját Apple ID-nkkal, mert csak hibaüzenetet kapunk, ha ezt megpróbáljuk:

Melyik eszközök érintettek?

Mivel a checkm8 az iPhone 4s-től az iPhone X-zel bezáróan majdnem minden készüléket érint, így gyakorlatilag a checkra1n jailbreak által támogatott készülékek azok, amelyeken ez a módszer használható.

Az Apple meg tudja ezt nehezíteni szoftveresen, viszont mivel a sebezhetőség hardveres szintű, így a cégnek alaposan át kell alakítania az egész aktiválási zár működését…

A checkm8 sebezhetőségről itt írtunk részletesen: Checkm8: hosszú évek után végre ismét van egy iOS bootrom-exploit

A checkra1n jailbreakről pedig itt: Megjelent a checkra1n semi-tethered jailbreak iOS 13 támogatással, iPhone X-ig!

Legyünk kifejezetten óvatosak használt készülék vásárlásakor!

Ha használt készüléket vásárolunk, és az már aktiválva van, akkor mindenképpen célszerű még a helyszínen, a kifizetése előtt visszaállítani a készüléket a Beállítások, Általános, Alaphelyzetbe állítás alatt az Összes tartalom, beállítás törlése opciót használva. Ha a készülék valóban “tiszta”, akkor ezután az aktiváláskor természetesen nem kell majd Apple ID-t megadni.

Ha az aktiváláskor a készülék Apple ID-t kér, akkor nyújtsuk azt át az eladónak, hogy beírhassa a jelszót.

Ha az eladó nem engedi meg, hogy ott előtte visszaállítsuk, vagy nem tudja a jelszót, akkor ne vásároljuk meg az adott készüléket!

Az aktiváláshoz internetkapcsolat (Wi-Fi vagy mobilinternet) szükséges.

Ha ez ennyire 1xű akkor pont szinte semmit nem érnek el ezzel egyelőre a tolvajok, mert csak azokat tudják átverni akik semmit nem értenek hozzá és nem is olvasnak, s nem is kérdeznek meg senkit aki kicsit is ért egy iphone-hoz. Persze tudom ők is eléggé sokan lesznek majd sajnos és hiába lenne elég nekik annyi infó, hogy csinálj teljes törlést a vason megvétel előtt és ha kéri az ID-s procedúrát már legyél óvatosabb, ha pedig nem engedi az eladó állj fel és keress másikat, stb mint írva vagyon itt fent, ez az infó nem fog elég emberhez eljutni, ha már csak egy is lesz akit ezzel át tudnak majd verni.

Ezért is jók az ilyen cikkeitek itt, mert sokakhoz eljuthat, csak kellene neki 1xűbb címet is adni, v máshol az oldalon vmi frappánsan találó és könnyen megjegyezhető cím alá tenni, hogy csak elég legyen adott emberrel közölni, " Menj fel a szifon.com-ra és keress rá erre … úgy menj iphone-t venni ha elolvastad, stb ! "

Amíg a Touch/FaceID-t vagy a passcode-ot nem lehet megkerülni, és az adatok biztonságban (értsd hozzáférhetetlen/dekódolhatatlan) vannak, addig én nyugodt vagyok.

Mi van abban az esetben, ha valaki ellopja a telefonomat (iX)? FaceID be van kapcsolva, de kikapcsolni ki tudja a készüléket. Kikapcsolást követően már tudja jailbreak-elni a checkra1n-nel, nem?

Ha pedig lefut a jb, onnantól már akár hozzá is férhet a teljes fájlrendszerhez, így kontaktokhoz, fotókhoz, iMessage/SMS-ekhez, stb.

Talán egyetlen mentsvár lehet ebben az esetben normál használat mellett, hogy gépre dugva csak tölti a készüléket, amíg az nincs unlockolva. Így FaceID/passcode hiányában nem fér hozzá az FS-hez.

De DFU-ban vagy más hasonló indítással hozzáférhető az FS, ha előtte már lefutott a jailbreak?

bootrom szintű a hiba, ezért alacsony szinten férsz hozzá a rendszerhez. a DFU szempontjából is mindegy, hogy lezárt állapotban az USB nem menne, hiszen a recovery és a DFU is mind még az iOS előtti állapotok.

Akkor ha vki ellopja az érintett kütyük egyikét és azon van pl bank app, akár több is, akkor DFU és JB után törölheti bootolás előtt esetleg a megjegyzett ujjakat/arcokat és boot után tehet rá újat és azzal használhatja amiket a tulajdonosa lezárt vele?

@gunar a fenti cikk egy szót sem ejt arról, hogy a jelkódot hogyan kerülheted ki.

Ezért tettem fel a kérdést, mert nem olvastam benne és kíváncsi vagyok rá, mert akkor lesznek páran akikkel lecseréltetem a telóikat ha nem biztonságosak.

@gunar az aktiválási zárba visszaállítás után futsz bele, amikor már lényegtelen, hogy mi volt a készüléken, mert már minden törlődött.

Nem a kérdésemre adtál választ.

Akkor egyenesebben teszem fel. Ez a bootrom hiba ad-e arra lehetőséget elvben és nem az érdekel, hogy már létezik-e rá megoldás, hanem létezhet-e akár emiatt bármikor olyan, hogy kikerüljék vele az azonosítási procedúrát, azaz teljes törlés nélkül lecseréljék a megjegyzett azonosítókat és azt használni tudják amit azokkal zárolt a tulajdonos. Ismétlem elvben a hiba esetleg lehetővé teszi-e? igen v nem? esetleg a nem tudom is elfogadható válasz

a Touch ID és Face ID esetén csak a jelkód ismeretében tudod lecserélni a hozzáadott ujjlenyomatokat vagy arcokat, és a legtöbb appnak szerencsére van annyi esze, hogy ilyenkor újraazonosítást kérjen a nem biometrikus adatokkal. (nyilván ha restore-olod a készüléket, az mindent töröl, még a biometrikus adatokat is, de az más kérdés.)

én nem tudok arról, hogy lenne mód a jelkód kikerülésére. de még ha lenne is, a biometrikus adatokat akkor sem tudnád lecserélni. de még ha le is tudnád, az appoknak van annyi eszük, hogy a biometrikus azonosítás újbóli engedélyezéséhez a rendes, nem biometrikus adatok megadása szükséges. amelyik app ezt nem várja el, annál kb úgysem ez lesz a legnagyobb baj.

Ok köszönöm, ezt akkor talán-nak könyvelem el és az már baj azon a szinten ahol ez fontos, mert az adatbiztonsága miatt használják az apple vasakat.

Ugye jól tudom, hogy az Xs és az újabbak nem érintettek?

szerintem felesleges hűhó. ha lenne mód a jelkód kikerülésére, már régen telekürtölték volna vele a világot.

a checkm8 exploit ettől függetlenül az iPhone X-zel bezáróan érhető el. ez azonban nem jelenti azt, hogy az újabb készülékekre nem találnak majd hasonló exploitot.

Na igen, de jobb vmit ami esetleges elkerülni ha lehet. Amugy meg persze ha van ilyen a régiekben akkor lehet az újabbakban is, csak még a nem beavatottak nem leltek rá. Persze ez kb összeesküvés elmélet szintjét súrolja már, de hát annyi mindent olvas és lát az ember, na meg hall innen-onnan, talán amiről mindenki beszél nem véletlen van úgy mert azt akarják elbagatelizálni pont a sok szóbeszéddel.

Nem ok nélkül használnak pár helyen olyan gépeket amikben nem a megszokott módon fut az OS.

De ez már nem vág ide, a héten lecserélünk pár telót és kész, biztos ami biztos alapon, nem csak banki dolgok lehetnek kizárólag a tulaj titkai.

Tehát ha ellopnak egy 4s-X közötti készüléket, akkor arról elméletben lementhető minden adat, mivel közvetlenül hozzáférhető a FS. (gyakorlatban jelenleg csak a 64 bites eszközök támogatottak checkra1n által, tehát 5s-X)

Ez azért eléggé aggasztó. Még úgy is, hogy igazán érzékeny adatot személy szerint nem tárolok a készülékemen. De más körökben ez bizony nagy problémát okozhat.

Én úgy tudom, hogy ha használsz jelkódot (és Touch / FaceID-t), akkor a kód egyben a fájlrendszeren tárolt adatok titkosításához is használja a készülék mint kulcs.

Tehát elvben (de majd kijavítanak ha mégsem), ha hozzá is férnek az adatokhoz egy alacsonyabb szinten, azok tartalma értelmezhetetlen lesz a titkosítás miatt.

Most jut eszembe, akkor az FBI ezt fogja használni, hogy “feltörje” az iPhonekat?

nem írtam ilyet. attól, hogy DFU-ban hozzáférsz a készülékhez USB-n is (vicces is lenne, ha nem), a már futó rendszer betöltÅdésével ugyanúgy megerÅsítés kell ahhoz, hogy engedje a gépnek a hozzáférést, amihez a jelkód szükséges. DFU-ban tudtommal nincs eszköz, amivel le tudnád menteni a fájlrendszer tartalmát dekódolt állapotában.

Nincs lehetőségem kipróbálni, és már évek óta nem foglalkoztam jailbreakkel, ezért inkább kérdezek.

De akkor ha DFU-ba rakják, lefuttatják a checkra1n-t, és utána nem férnek hozzá a telefon tartalmához, legfeljebb titkosított formában, akkor megnyugodtam.

Köszi a választ!

kipróbálom majd ma, mert nem emlékszem már, hogy mikor tegnap megnéztem egy hasonló esetet, akkor biztosan nem engedélyeztem-e előtte a jelkóddal a hozzáférést a készülékhez. mindenesetre tegnap a tcprelay-en keresztüli SSH-val látni ugyan láttam a fájlrendszert, de a felhasználói adatok mappáiból, így még a képeket tartalmazó DCIM-ből sem engedett kimásolni, valami hozzáférési hibával eldobta. viszont mivel nem ez volt a cél eleve, így ez most nem sokat jelent, mert nem volt rendesen ellenőrzött a tesztkörülmény, és már a hiba szövegére sem emlékszem, így ez most pontatlan infó.

Ez engem is érdekelne, szóval én is csak bátorítalak, hogy csinálj egy ilyen tesztet.

az a baj amúgy, hogy az egyetlen készülék, amivel tesztelni tudom, az egy olyan iPhone SE, ami random újraindulgat, minden más készülékem újabb, mint amit támogat a checkra1n jelenleg. ez meg jelentősen megnehezíti a dolgot, mert újraindulva ugye be sem tölt a jailbreak, tehát ismét le kell futtatni rajta a checkra1n-t, aztán még ha ez meg is van, akkor ettől függetlenül ugyanúgy bármikor újraindul.

ez meg jelentősen megnehezíti a dolgot, mert újraindulva ugye be sem tölt a jailbreak, tehát ismét le kell futtatni rajta a checkra1n-t, aztán még ha ez meg is van, akkor ettől függetlenül ugyanúgy bármikor újraindul.

@Vikitorony @Burgatshow na közben többször is megpróbáltam, hogy lemásoljak a DCIM alól egy képet a jelkóddal védett készülékről, de permission denied a hibaüzenet, tehát bár látom, hogy mi van az adott mappában akár egy ls paranccsal, akár mondjuk Forklifttel tcprelay-en át SSH-zva, magát az adott képet lementeni nem tudom.

ezzel szemben amikor kikapcsoltam a jelkódot, azonnal le tudtam másolni ugyanazt a fájlt, amit jelkód esetén nem.

hozzáteszem azt is, hogy direkt nem nyomtam rá arra, hogy megbízhatónak jelöljem a számítógépet, az SSH-kapcsolat pedig kizárólag a jailbreak futása miatt lehetséges, amikor a készülék újraindul, és jailbreak nélkül tölt be, akkor az SSH-kapcsolat sem működik (ssh_exchange_identification: read: Connection reset by peer).

Szóval a konklúzió az, hogy ha van jelkód, akkor védve vagy jailbreak ide vagy oda.

Valahol azért ezt reméltem.

Köszi a mini tesztet.

Köszönet a tesztelésért! Isten ments, hogy lenyúlják/elhagyjam a telefont, de így azért nyugodtabb vagyok.

Continue the discussion at Hozzászólok