Néhány napja hoztak nyilvánosságra egy olyan globális sebezhetőséget a SIM-kártyák technológiájában, amelynek a koncepciója már régóta létezett.

A SIMjacker (nyers fordításban nagyjából “SIM-eltérítő”) névre keresztelt hibát egy írországi, mobilbiztonságra specializálódott cég, az AdaptiveMobile tárta fel. Szerintük a hibát egy kormányzati ügynökségeknek dolgozó magánvállalat évek óta és jelenleg is felhasználja arra, hogy több ezer mobiltelefont kövessen és hallgasson le többek között Mexikóban, Kolumbiában és Peruban. Ezen felül más, rosszindulatú támadók is birtokában vannak a kihasználáshoz szükséges rosszindulatú kódnak, és mind magánszemélyek, mind mobilszolgáltatók ellen elsütötték már csalásra, átverős vagy emeltdíjas hívások lebonyolítására, és szolgáltatás-megtagadásos (DoS) támadásokra is.

A “csendes gyilkos”

A sérülékenységben minden olyan készülék, gyártó, és szolgáltató potenciálisan érintett, amely a SIM technológiát használja – mondanunk sem kell, ez óriási területet és rengeteg felhasználót fed le, így például az amerikai kontinensnek az említetteken kívül más részeit, továbbá Európát, Nyugat-Afrikát és a Közel-Keletet is.

Miért is ennyire széleskörű ez a sebezhetőség? Az ok prózaian egyszerű. Mai biztonságtechnikai szemmel nézve a SIM-gyártók megrázták a pofonfát, amikor egy olyan funkciót építettek a kártyákba, amellyel távolról, a felhasználó tudta vagy beleegyezése nélkül lehet kódot futtatni, ezt azonban nem védték le megfelelő biztonsági intézkedésekkel. Az analógiát tovább is vihetjük, ha úgy fogalmazunk, hogy a mobilszolgáltatók pedig beálltak ez alá a bizonyos pofonfa alá, amikor aktiválták, nem pedig letiltották az általuk kiadott SIM-eknek ezen képességét.

Persze az ősidőkben, bőven az okostelefonok előtt, amikor a SIM technológiát kifejlesztették, jó ötletnek tűnhetett, hogy egy ilyesféle “interaktív” szolgáltatással bővítsék a telefonok képességeit, és például – akkor még mobilinternet hiányában – el tudjuk érni az egyenlegünket digitális formában, a telefonon keresztül is.

Mára bebizonyosodott, hogy mint minden hasonló lehetőséget, a SIMjacker főszereplőjévé avanzsált S@T Browsert is roppant rossz ötlet volt valamilyen védelem, korlátozás, biztonsági konfiguráció nélkül “szabadjára ereszteni”. Ez egy olyan szoftver, amely a SIM-tervezőket és -gyártókat magában foglaló szervezet, a SIM Alliance által specifikált STK (SIM Application Toolkit) és az azon belüli S@T (SIMalliance Toolbox) tagja. Bár a működésének nem sok köze van a mai, modern internetböngészőkhöz, abban mégis hasonlít rájuk, hogy a célja kódok letöltése és végrehajtása egy szabványos protokollon keresztül.

Sajnos ahhoz, hogy – amint azt a szolgáltatók elképzelték, – sok hasznos minialkalmazást lehessen futtatni a S@T Browseren keresztül egy SIM-kártyáról, ennek a programnak a telefon több fontos adatához is hozzá kell férnie. Képes többek között SMS-t fogadni és küldeni, kimenő hívásokat indítani, valamint lekérdezheti a készülék földrajzi helyzetét is.

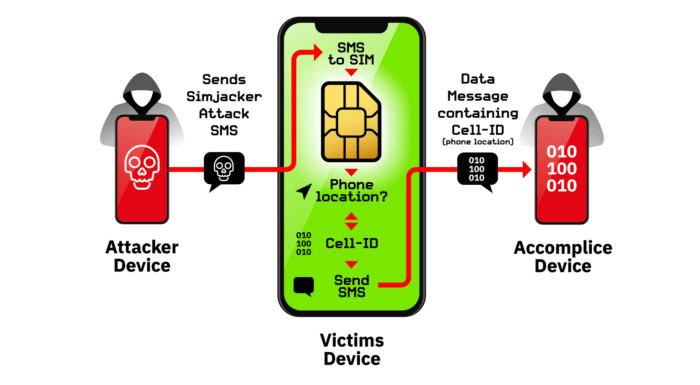

Maga a sebezhetőség kihasználása is SMS-en keresztül történik. A S@T Browser az adatcserét nem interneten, hanem speciális formátumú SMS-ekkel bonyolítja. Ezeket Binary SMS-nek hívják, mert nem ember számára olvasható szöveg, hanem végrehajtható kód található bennük. Ami problémás ezekkel az üzenetekkel kapcsolatban, az az, hogy “by design” a telefon tulajdonosa nem kap arról értesítést, hogy egy ilyen üzenete érkezett.

Nagyon leegyszerűsítve tehát, ha egy telefonszámra küldünk egy megfelelően formázott SMS-t, amelyben az áll, hogy “Hé, S@T Browser, kérd le ennek a telefonnak a helyét és az IMEI-számát, majd küldd el erre és erre a számra SMS-ben”, akkor a hozzá tartozó SIM-kártyán ez minden további nélkül meg fog történni, a kód lefut, és a megfigyelt személynek fogalma sem lesz róla, hogy tudják, éppen hol van. A támadás legalapvetőbb formáját pedig persze tovább is lehet fejleszteni, amennyire csak nem szégyelli a támadó, így változtatva akár egy folyamatos vagy célzottan távirányítható lehallgatást végző “zombivá” a telefont. Tehát gyakorlatilag egy konfigurációs hiba (a biztonsági óvintézkedések foghíjassága vagy meg nem léte) miatt teljesértékű spyware-t, kémprogramot lehet írni és azt SMS-ben elküldve távolról futtatni.

Ez a sérülékenység annyira súlyos, hogy a felfedező AdaptiveMobile rögtön készített is neki egy saját honlapot, amelyen a támadás lényegét, technikai részleteit, történetét, valamint a védekezési lehetőségeket tárgyalják – természetesen angol nyelven: erre tessék.

A 9to5Mac is írt a támadássorozatról, és megkérdezett róla több, az Egyesült Államokban prominens mobilszolgáltatót. Az AT&T, a Sprint és a T-Mobile mind úgy nyilatkoztak a médiumnak, hogy az általuk forgalmazott SIM-eken a S@T Browser ki van kapcsolva. A Verizon csak nyomás hatására volt hajlandó válaszolni, akkor is csak annyit, hogy “Nincs okunk azt gondolni, hogy a Verizont ez a probléma érintené”.

After originally declining to comment and only giving an answer after being pushed, Verizon says “We have no indication to believe this impacts Verizon.”

— Joseph Cox (@josephfcox) September 12, 2019

A védekezés lehetőségei

Öröm az ürömben, hogy a támadásnak többféle ellenszere is létezik:

- Egyrészt a szolgáltatók letilthatják a Binary SMS-ek küldését a hálózatukon. Ezt a szakmabeliek egyébként már régóta javasolják, pontosan a hasonló alapokon nyugvó támadások megnehezítése érdekében.

- Másrészt lehetőség van a sebezhető SIM-kártyák távoli, automatikus szoftverfrissítésére is, amelynek során magasabb biztonsági fokozatot kapcsolhatnak be a S@T Browserre, vagy akár teljesen törölhetik is azt.

A magyarországi mobilszolgáltatók álláspontja

Jelen cikkünk írása közben a Szifon.com szerkesztősége természetesen megkereste mindhárom nagy hazai mobiltelefon-szolgáltató sajtóosztályát. Azt kérdeztük meg tőlük, hogy tartalmazzák vagy tartalmazták-e az általuk forgalmazott SIM-kártyák a S@T Browser-t, és amennyiben igen, akkor milyen lehetőségei vannak az adott előfizetőnek (illetve a Telekom esetén külön kitértünk arra is, hogy az eSIM lehet-e egyáltalán érintett, vagy sem).

Cikkünk közzétételéig csak a Vodafone jelzett vissza, akiktől a következő információkat kaptuk – az érintett kártyákat a szolgáltató távolról frissíti:

A Vodafone biztonsági szakemberei vizsgálják, hogy van-e Magyarországon forgalomban sebezhető SIM-kártya. Amennyiben találnak ilyet, akkor a kártyára azonnal biztonsági frissítést telepítenek távolról. A Vodafone kiemelt figyelmet fordít az adatbiztonságra, a GSMA-val és az iparági partnerekkel együttműködve folyamatosan azon dolgozik, hogy az ügyfeleinek megbízható és biztonságos szolgáltatásokat nyújtson.

Időközben a Telekomtól is érkezett válasz, akik az alábbi tájékoztatást adták számunkra – náluk tehát nem érintett egyetlen kártya sem:

A közelmúltban megjelent SIMjacker sérülékenység a Magyar Telekom által kiadott SIM kártyák esetében nem használható ki. Ezt több olyan biztonsági funkció alkalmazásával érjük el, mint például:

- AES-128 titkosítást használó SIM-ek,

- S@P browser tiltása,

- egyedi SIMToolkit

Ezen funkciók már évekkel ezelőtt bevezetésre kerültek és alkalmazásuk kiterjed a Magyar Telekom által kiadott kártyák mindegyikére.

Amennyiben a Telenortól is kapunk választ, azzal is frissíteni fogjuk a cikket.

A szerző köszönetet mond Tomcsányi Domonkos ICT-biztonsági szakértőnek a cikk szakmai lektorálásáért.

Szólj hozzá: Hozzászólok