Futótűzként terjedt a hír, hogy a WPA2-es Wi-Fi titkosítási szabványban egy komoly hibát találtak, amit végül el is neveztek KRACK-nek. Ez a hiba jelenleg a világ összes eszközében létezik, tehát nem csak routereket kell majd frissíteni, hanem a klienseket, eszközöket is.

Természetesen ez már el is kezdődött, de gondoljatok bele, mennyi hardver kapcsolódik otthon a vezeték nélküli hálózatra, a telefonunktól kezdve a TV-nken át, tulajdonképpen minden, ami az internetre csatlakozik – kivéve persze ha nem UTP-n keresztül csatlakoztattuk. Ezek mindegyike sebezhető most, ameddig a fejlesztők nem frissítik az eszközt. Mit is jelent ez?

Leegyszerűsítve, a hétköznapi emberek számára is érthető nyelven talán a HWSW írta le a legjobban, hogy mit is jelent a KRACK és miért fontos frissíteni az eszközeinket.

A kutatók állítása szerint maga a protokoll, vagyis a titkosítási folyamatot leíró szabvány a hibás, emiatt jó eséllyel minden implementáció tartalmazza a sebezhetőséget. Jó hír azonban, hogy nem kell azonnal vadonatúj protokollt írni – ez évekbe is telhetne – a meglévő implementációk foltozhatóak, olyan formában, hogy kompatibilisek maradjanak. Egészen pontosan javítható a hiba, a hozzáférési pont vagy a kliens oldalán is, hogy ezek továbbra is kommunikálni tudnak majd a javítatlan eszközökkel.

Tehát a hiba javítható. A nagyobb probléma az, hogy bizony nem elég csak az otthoni Wi-Fi routerünket frissíteni, mert támadható a kliens is.

Hogyan is működik a sebezhetőség?

Amikor a kliens csatlakozik a hálózathoz, akkor egy négyes kézfogással egyezik meg a hálózati vezérlővel az új titkosítási kulcsról. Ezt a kulcsot a négy kézfogás harmadik üzeneténél kapja meg és telepíti. Amint a kulcs telepítve van, a kliens ezt használja a sima adatcsomagok titkosítására, a titkosítási protokollt használva. Azonban mivel az üzenetek elveszhetnek, az AP újraküldi ezt a harmadik üzenetet, ha nem kap nyugtázó választ a kliens felől. Ennek következménye, hogy a kliens többször is megkaphatja a harmadik üzenetet. Minden alkalommal, amikor ez az üzenet megérkezik, a kliens újratelepíti ugyanazt a titkosítási kulcsot és ezzel alaphelyzetbe állítja a titkosítási protokoll által használt belső számlálót.

Hozzáférhetnek az adatainkhoz, jelszavainkhoz

A legfontosabb, legérzékenyebb pontokon ma már a hálózati kommunikációt védi egy második titkosítási réteg is (HTTPS vagy épp VPN). Ugyan a kutatók felhívják a figyelmet, hogy ez a védelem nem száz százalékos, a HTTPS rendszeresen el szokott esni (nem-böngészős implementációknál) és a VPN-megoldások között is akad bőven, amely nem tartalmaz beépített titkosítást.

A legnagyobb probléma, hogy a WPA2-vel védett hálózatokon a sima, titkosítatlan HTTP-kapcsolat támadhatóvá válik. A kapcsolaton kicserélt adatok a támadó számára visszafejthetőek lesznek, akár a jelszavak és a cookie-k tartalma is. Ez egy ragyogó ok arra, hogy a HTTPS-t még nem használó oldalak (itthon ilyen az Index, az Origo vagy a 24.hu is) sürgősen vezessék be a titkosítást. Ennél gonoszabb, hogy a HTTP forgalom meg is hamisítható bizonyos Wi-Fi protokollok esetén (WPA-TKIP és GCMP), vagyis például az oldalak kinézete módosítható, elemek szúrhatóak abba bele – mindent úgy, hogy a kliens meg van győződve arról, hogy az eredeti oldalt látja.

(Keressétek a böngészőben a kis lakat ikont, ami azt jelenti, hogy biztonságos kapcsolat.)

A Szifon.com 2017 év eleje óta HTTPS kapcsolaton keresztül kommunikál veletek, így részben védve vagytok, ha ezt az oldalt használjátok. Ez vonatkozik a kiegészítő áruházunkra is, ahol ugye még érzékenyebb adatokat (például elérhetőség, szállítási cím) tároltok, osztotok meg. A fizetés persze minden esetben biztonságos kapcsolaton keresztül történik.

iOS 11.1-ben már javítva van ez a sebezhetőség

Mindennél fontosabb, hogy az Apple már dolgozik a sebezhetőség javításán. Az iPhone, és iPadek esetén az iOS 11.1 korábbi bétáiban ez a hiba már javításra is került, így nagyon fontos, hogy ha kijön az új verzió, akkor frissítsünk. A cég ugyan nem erősítette meg, de minden bizonnyal dolgozik azon, hogy a routereit is frissítse és persze a többi hordozható és asztali gépekben is javítva legyen ez a hiba. Arról sincs egyelőre információ, hogy mi a helyzet azokkal a készülékekkel, amikre nem érhető el az iOS 11.1.

Mit tehetünk addig?

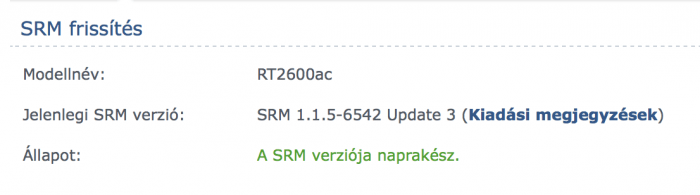

Jóformán semmit, várjunk a frissítésekre, illetve próbáljunk biztonságos weboldalakat olvasni. Az újabb készülékek esetén gyorsan jönnek majd a javítások, lásd a fenti Synology frissítést is. Alig másfél nap alatt már javították a hibát. A régebbi készülékeknél pedig már kérdéses, probléma lehet például régi router, vagy régi okos TV.

Végül pedig egy jó hír. A hibához ott kell lenni Wi-Fi hatótávolságon belül a támadónak, tehát távolról, interneten keresztül nem működik. Bővebben érdemes elolvasni a HWSW részletesebb cikkét, illetve a hivatalos oldalt.

[newsletter_signup_form id=2]

11 Comments

OFFtopic: Nem akartam külön cikket írni, de azok akik panaszkodtak arra, hogy a Szifon App kevés ideig tárolja a bejelentkezést, újra jelentkezzenek be, most már 30 napig fogja. 🙂

I5 höz vajon lesz ezzel kapcsolatos update?

Admin: Na, ez jó hír! ????????

Admin: Éljen! ????

Lehetne esetleg egy opcionális jelszó megjegyzés funkció is, vagy legalább a felhasználónevet ne kérje mindig, ha azt nem tartjátok biztonságosnak.

@Jecy: Megnézzük 🙂

Kíváncsi leszek a csecse mérlegemnek a Nokia megcsinálja-e a szoftverét 🙂

@admin: Ha már kívánság műsor iPhone-on nem lehet megoldani, hogy a hozzáoszlásokra kattintva leugorjon a hozzáoszlásokhoz?

@Hacsi: Nekem is olyan van 😀

Mire gondolsz a hozzászólásnál?

@admin: A cikkek legtetejen a datum mellett ott van hany hozzaszolas erkezett. Mac-en kattinthato es ledob a hozzaszolasokhoz. Ha jol emlekszem meg iPad eseten is mukodik, de iphone-nal nem.

Nem akarunk jelszavakat gépelni 2017-ben, nyugodtan támogassátok a touch id feloldást, 3 éve elérhető az API!

@Krisztián: Megnézzük.