A világon használatban lévő SIM-ek mintegy 25 százalékát, körülbelül 750 millió egységet érint egy, a napokban felfedezett biztonsági hiba. A régebbi titkosítási algoritmust (az úgynevezett DES-t, “Data Encryption Standard”) használó kártyák egy rosszindulatú SMS hatására szinte teljes hozzáférést adhatnak a telefonkészülékhez egy támadó számára.

A sebezhetőség felfedezője egy német biztonsági szakember, Karsten Nohl, a berlini Biztonsági Kutatóintézet alapítója. Nohl egy alkalommal már jeleskedett a mobiltelefónia biztonságának megkerülésében, amikor a GPRS technológia titkosítását visszafejtve lehetővé tette tetszőleges mobilhívások lehallgatását.

A most napvilágra jutott biztonsági rés pontos kihasználásáról részleteket nem árult el a hacker, azt majd az augusztusi Black Hat konferencián fogja kimerítően tárgyalni. Az elvet azonban nagyon nagy vonalakban ismertette. A sebezhető SIM-et tartalmazó készülékre egy hamis, a szolgáltatótól származónak álcázott SMS-t küldve a készülék hibaüzenettel válaszol, és ez a hibaüzenet tartalmazza a kártya 56 bites titkosítási kulcsát. Egy második, az imént megszerzett kulccsal aláírt és szoftverfrissítésként beállított üzenetet a SIM éppen az aláírás miatt már “telepíteni” is hajlandó (nyilván itt magát a SIM-et frissítik, és nem a készülék szoftverét). Az ígért frissítés helyett a hacker természetesen a saját programját (vírust, kémprogramot, stb.) tudja a kártyára installálni, ezzel gyakorlatilag teljes ellenőrzést szerezve afölött. Mindezt az teszi lehetővé, hogy a legtöbb SIM egy Java nyelven programozható mikroszámítógépes technológiára, a JavaCard-ra épül.

“Mondj egy telefonszámot, és esélyes, hogy pár percen belül tudom majd a hozzá tartozó SIM-et irányítani, sőt, le is másolhatom azt.” – állítja Nohl. Majd folytatja: “Kémkedni tudunk utánad. Le tudunk hallgatni, mert ismerjük a hívások titkosításához használt kulcsokat. Adatokat tudunk lopni a SIM-edről, lemásolni annak identitását, sőt, még az egyenlegedből is tudunk használni, vagy mondjuk a hívásaink díját a te számládra terhelni.”

Igaz, a forgalomban lévő SIM-eknek háromnegyede biztonságos, azonban egy bizonyos kártyáról (ránézésre) nem lehet eldönteni, hogy sebezhető-e (azaz hogy a régebbi szabványú titkosítást használja-e).

A biztonsági szakértő azt is elmondta, hogy a részleteket még nem hozta ugyan nyilvánosságra, azonban azokat a GSM Szövetségnek (GSM Association) már továbbította, hogy lépéseket tudjanak tenni a biztonság növelése érdekében. A hiba nyilván nem javítható közvetlenül (hiszen ez magukban a SIM-ekben és a mobilszolgáltatók által használt protokollban van), azonban – szóvivőjük állítása szerint – legalább az érintett szolgáltatókat értesíti a Szövetség. Hogy ezek milyen intézkedéseket foganatosítanak ennek eredményeképp, az már a jövő zenéje.

Mi a helyzet az iPhone-on?

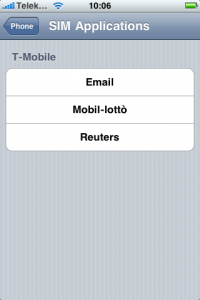

Jadeye kollégával azt is megnéztük, mi a helyzet az iPhone-okkal (vagy a mobilnetre is képes iPad verziókkal) ezen a téren. A SIM ToolKit alkalmazásait alapesetben egyébként a Beállítások (Settings) appban a Mobiltelefon (Phone) opció SIM Alkalmazások (SIM Applications) alatt találjuk meg:

Ha nincs SIM Alkalmazások (SIM Applications) menüpont, akkor a kártyánk vagy eleve nem alkalmas ezek használatára, vagy csak nincs rá telepítve egy ilyen alkalmazás sem. A magyar szolgáltatók közül a Telenor és a Telekom esetén speciális, úgynevezett dinamikus SIM szükséges az SIM Alkalmazások használatához, és elvileg az újabb SIM-ek már általában ilyenek; a Vodafone esetén pedig a közleményük alapján az összes, 2011. január 1-től kapható kártya, de a részletekkel kapcsolatban a szolgáltató tud pontosabb információkat adni.

Mivel az iPhone-ok esetén eleve elenyésző azok száma, akik a SIM ToolKitben (STK) lévő alkalmazásokat használják, és mivel a sebezhetőség részleteit nem hozták nyilvánosságra, ráadásul a világon használatban lévő SIM-kártyák háromnegyedét eleve nem is érinti ez a hiba, így egyelőre azt lehet mondani, hogy nem kell tartani ettől.

Ti használtátok bármikor is a SIM ToolKit-alkalmazásokat?

No comment yet, add your voice below!