Egy izmos összeesküvés-elmélet is megirigyelhetné azt, ami az elmúlt napokban összejött az iOS készülékek kapcsán. A dolog egy trójai megfigyelő app hírével indult, amit felcsempésznek a készülékre, és így bármikor és bárhol lehallgathatnak. Aztán megtudhattuk, hogy még márciusban elloptak egy 12 millió UDID-del megtömött fájlt, ráadásul állítólag épp egy FBI ügynök gépéről, amiből most közzétettek 1 millió és 1 darabot. Ebbe belekeverték még Obama iPadjét is, majd ezután az FBI (természetesen) mindent letagadott, ami egyértelművé tette, hogy emögött csak összeesküvés lehet. Vagy mégsem?

Kicsit utánajártunk a dolgoknak. Elő a pattogatott kukoricával, konteo kontent jön.

Trójai falovak mobileszközökre?

Az erről szóló hír azzal nyitott még augusztus végén, hogy létezik egy FinFisher nevű program, ami beépül például az iPhone készülékünk szoftverébe, és képes a tudtunk nélkül és bármikor bekapcsolni annak mikrofonját, nyomon követni a helyzetünket, naplózni az emailjeinket, a szöveges üzeneteinket és még a hívásainkat is, meg még ki tudja, hogy mit. Ráadásul a bűnüldöző szervek már előszeretettel használják.

Mielőtt továbbmennénk, jusson eszünkbe a Carrier IQ, még 2011 decemberéből. Annak kapcsán is közel ugyanezt állították első blikkre, majd kiderült, hogy a Carrier IQ konkrét megfigyelést nem végez, hanem csak használati adatokat gyűjt a mobil eszközről: naplózza az eldobott hívásokat, és ennek okait és esetleges kialakulási körülményeit, hogy ezen adatok alapján a szolgáltatók vagy a készülék gyártói javítani tudják ezeket a hibákat. Az Apple nyilatkozata szerint pedig az iOS-ben alapból kikapcsolt állapotban van jelen, nem használják, és elméletileg az iOS 6 már nem is fogja tartalmazni sem. A Carrier IQ tehát egy olyan eszköz, ami alapból a rendszer része, így nem kellett felcsempészni a készülékre.

Ezzel szemben a FinFisher kapcsán nem derült ki egyértelműen, hogyan is kerülne pontosan a készülékre, noha épp ez a legfontosabb részlet. Opció lehet az emailben érkező csatolmány, vagy csak egy link, akár szöveges üzenetben is, amire kattintva a felhasználó tudta nélkül feltelepül a megfigyelőprogram, és végezni kezdi áldásos tevékenységét.

Attól függetlenül, hogy eleve nem javasolt ismeretlenektől kapott levél csatolmányát kinyitni, vagy bármiféle ismeretlen linkekre kattintani, hiába küldte azt mondjuk a tulajdon nagymamánk, azért az iPhone sem adja ilyen könnyen magát. Egyrészt alkalmazásokat csak az App Store-ból vagy iTunes segítségével enged telepíteni alapértelmezetten, de persze csak ha az adott app megfelelő aláírással is el van látva – ezért sem lehet például a tört appokat csak úgy feltenni, még közvetlenül jailbreakelés után sem. IPA fájlokat tehát hiába kapunk emailben, nem történik semmi, esetleg a Dropbox appba le tudjuk menteni a csatolmányt, de telepíteni nem fogja nekünk.

Hasonlóképp a Safariból sem lehet appot letölteni és telepíteni. Kivétel ez alól a TestFlightApp, amit alkalmazásfejlesztők használnak, és megfelelő Provisioning profile és tanúsítvány külön telepítése után lehetővé teszi, hogy a webappjukon keresztül feltehessük a tesztelni kívánt alkalmazás bétáját. Tehát magától ez sem megy, hanem a felhasználónak külön profilt és tanúsítványt kell hozzá feltennie a készülékre.

De félretéve mindezeket, még mindig ott van, hogy például a mikrofon háttérben való bekapcsolására vagy mondjuk az emailek monitorozására az SDK nem ad lehetőséget. Mindez tehát azt feltételezi, hogy a FinFisher nemcsak hogy a felhasználó tudta nélkül települne megfelelő tanúsítványok nélkül, hanem egyúttal untethered módon jailbreakelné is a készüléket. Másképp ugyanis nem tudna ilyen mélyen belenyúlni a rendszer működésébe. Tethered jailbreak esetén viszont újraindítás után az iOS vagy be sem tudna tölteni, vagy semi-tethered módban nem működne a FinFishernek a rendszerbe csempészett megfigyelő funkciója, és még akár egyes gyári alkalmazások működését is megzavarná.

Akiket részletesebben is érdekel, hogy pontosan mi is ez a FinFisher, azok a Citizenlab.org cikkéből tájékozódhatnak (angol nyelvű).

A nagy UDID-rablás

Az egész azzal indult, hogy szeptember 3-án kikerült az internetre 1 millió és 1 UDID, a hozzájuk tartozó Apple Push Notification Service DevToken, az eszközöknek adott név, és a készülék típusa.

A hackerek állítása szerint az adatokhoz még 2012 márciusának második hetében jutottak hozzá, amikor sikerült feltörniük Christopher K. Stangl FBI ügynök Dell Vostro laptopját az azon található Java környezetben meglévő “AtomicReferenceArray” sebezhetőséget kihasználva. Ezután az ügynök asztalán megtalálták és letöltötték a NCFTA_iOS_devices_intel.csv nevű fájlt, amiről kiderült, hogy 12.367.232 db UDID-et tartalmaz, sokszor még a felhasználó nevével, az eszköz nevével és típusával, az APNS tokennel, lakcímmel, telefonszámmal, stb. is, de ezek a személyes adatok többször eleve hiányoztak. Ugyanakkor semmi más fájlt nem találtak, ami ennek a listának a céljára engedne következtetni.

Kissé furcsa a dolog már csak azért is, mert Stangl ügynök beosztása alapján épp, hogy egy számítógépes bűnözéssel foglalkozó csoportban dolgozik (FBI Regional Cyber Action Team), és így elég ironikus, hogy az FBI a saját gépét nem tudná megvédeni épp egy ilyen betöréstől.

Itt persze még nem áll meg a történet. A fájlt letöltve ugyanis óhatatlanul elkezd benne keresgélni az ember érdekesebb nevek után. Hogy aztán pusztán a véletlen volt-e, hogy akadt benne “Obama” is, azt talán sosem tudjuk meg. De ebből messzemenő következtetéseket talán nem is érdemes levonni, elvégre mindenki arra nevezi el az eszközét, amire csak akarja…

Mindenesetre ezután mégis több oldalon is felbukkant a hír, hogy Obama iPadje is megtalálható ezen a listán. Az eszköz állítólag a “hobamain” névre hallgat, és ezt azzal magyarázzák, hogy az elején a H betű biztosan a középső nevéből, a Husseinből ered. Viszont tovább keresve a fájlban, lehet találni rögtön egy másik iPadet is, aminek meg konkrétan “Obama” a neve (illetve egyébként ugyanez az UDID még egyszer szerepel, “Administrator”的 iPad néven is).

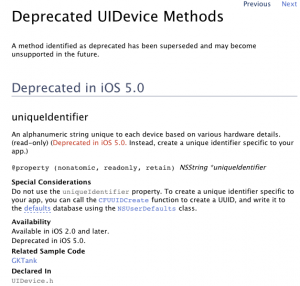

Most akkor nézzük röviden, mi az az UDID. Az UDID a Unique Device Identifier rövidítése, ami egyedi eszközazonosítót jelent, tehát gyakorlatilag egy sorozatszám. Ez egy 40 karakter hosszú hexa érték (20 bájt). Az UDID-et elsősorban a fejlesztők használják, hogy regisztrálják vele az eszközüket az Apple Developer Center-ben, és így tesztelhessenek magán az eszközön is alkalmazásokat még az App Store-ba való beküldésük előtt. Ugyanígy az UDID regisztrációja szükséges ahhoz, hogy az iOS béta verzióit biztonsággal fel lehessen tenni egy adott eszközre (noha ezt néha ki lehet kerülni).

Az UDID egy számított érték, ami az eszköz különböző azonosítóiból kerül kiszámításra a következőképp (iPhone 4-nél korábbi telefonok esetén az ECID helyett az IMEI van):

UDID = SHA1(sorozatszám + ECID + wifiMAC + bluetoothMAC)

Tehát összefűzzük egyetlen karaktersorozattá a készülék megadott azonosítóit, majd abból egy SHA1-es hash-t készítünk, és kész is az UDID. Aztán mivel ezt az egészet SHA1-el kódoltuk, így ez azt is jelenti, hogy gyakorlatilag a készülék azonosítóit sem lehet visszafejteni belőle.

Maga az UDID tehát semmi személyes információt nem tárol önmagában. Az Apple szerverei ellenben már össze tudják kapcsolni az UDID-et az Apple ID-nál megadott személyes adatokkal is – persze csak abban az esetben, ha bármikor is regisztráltuk az eszközt az Apple ID-nkhoz, vagy mondjuk beléptünk rajta a Store-ba.

Az Apple egyébként már az iOS 5 megjelenése előtt, még 2011 augusztusában közölte a fejlesztőkkel, hogy az UDID használata hamarosan tilos lesz, és hogy akik ezt használták fel az eszközök azonosítására, azok oldják azt meg másképp:

És hogy kell-e aggódniuk azoknak, akiknek szerepel az eszköze a kiszivárgott listában? Ez egy jó kérdés. Egyelőre csak állításokkal van dolgunk, tehát a hackerek nem tettek közzé olyan listát, amiben a személyes adatok is benne lennének, így nem lehet biztos az sem, hogy valóban rendelkeznek-e az említett adatokkal, vagy szimplán csak blöffölnek. Mindenesetre egy jelszóváltoztatás esetleg nem árthat.

Az UDID legegyszerűbben az iTunes-ban nézhető meg, ha összekötve a géppel kiválasztjuk az eszközünket, majd az Info fülön rákattintunk a Serial Number (Sorozatszám) szövegre, mire az átvált az UDID-re. Ekkor nyomjunk egy CMD+C-t, ha OS X-et használunk, vagy CTRL+C-t, ha Windows-t, ezzel a vágólapra másoltuk az UDID-et. Vizuális típusok a WhatsMyUDID.com oldalon lépésről-lépésre követhetik, hogy mindezt hogyan kell, ha az előző leírás alapján nem menne. Ezután vagy töltsük le a kiszivárgott fájlt az összes adattal, és egy szövegszerkesztőben keressünk rá a készülékünk UDID-jére, vagy használjuk a PasteHTML megfelelő oldalát a kereséshez.

Az FBI tagad mindent

Nem meglepő módon az FBI persze csípőből tagadja az egészet. Már nem csak azt, hogy egyáltalán betörtek volna egy laptopjukra, hanem azt is, hogy bármi közük lenne az összegyűjtött adatokhoz, vagy bármi egyébhez. Tehát az ő álláspontjuk szerint a hackerek egyszerűen hazudnak. Valójában sok összeesküvés-elméletnek épp ez adja meg a “zamatát”, hiszen ha az FBI tagad valamit, akkor amögött semmi más nem lehet, minthogy lapítanak, és el akarják simítani, ami valahogy mégis kibukott.

Statement soon on reports that one of our laptops with personal info was hacked. We never had info in question. Bottom Line: TOTALLY FALSE

— FBI PressOffice (@FBIPressOffice) September 4, 2012

Persze amennyiben egy nem létező személyt jelöltek volna meg a hackerek, az azonnal megdöntötte volna az állításukat. Így tehát az általuk megemlített Christopher K. Stangl különleges ügynök egy valóban létező személy, aki az alábbi, 2009-es videóban kiberbiztonsági szakértőket toboroz az FBI számára:

Tehát a történet most úgy néz ki, hogy adott egy megfigyelőszoftver, amit valahogy felcsempésznek a megfigyelni kívánt személy készülékére, amivel aztán a tudta nélkül bármikor lehallgathatják, nyomon követhetik, figyelhetik az emailjét és az üzenetváltásait, letölthetik a névjegyzékét, a naptárát, jegyzeteit, fotóit, bármi. Ezt persze a megfigyelt személy nem veszi észre, viszont a felcsempészéshez a megfelelő certificate miatt szükség van a készülék UDID-jére. Aztán közben kiderül, hogy az FBI-tól elloptak egy 12 milliós listát, amiben almás készülékek tulajdonosainak az adatai vannak. Felmerül az amerikai elnök neve is, akit szintén megfigyelhetett az FBI, amitől még sokkal érdekesebb (és abszurdabb) az egész. Majd az egészet cáfolja az FBI, és itt megindul a lavina.

Ráadásul ha az FBI meg akarna figyelni bárkit ezzel a fenti trójai programmal, akkor egyszerűen kérne az Apple-től egy biankó certificate-et: olyat, amivel az App Store-ba kerülő appokat is ellátják, így azok bármely készülékre telepíthetőek megvásárlás/letöltés után. Emiatt felesleges lenne UDID-eket gyűjteni. Ráadásul az 1 millió és 1 UDID-et tartalmazó fájl is 130MB környékű, így vagy személyre szabottan készítik elő az alkalmazást az adott eszközhöz, vagy csak az aláírás több száz MB lenne, ha mind a 12 millió eszközt beletennék. Az meg egy elrejteni szándékozott, kémkedő app esetén azért igencsak feltűnő lenne.

Ráadásul közben az Apple is tagadta, hogy bármi köze lenne a listához.

Akkor most hogyan tovább?

Ha sikerült belefutni a saját készülékünk UDID-jébe a fenti milliós listában, igazából nem sokat tehetünk. Egy jelszóváltoztatás sosem árthat, de igazából nem is nagyon lesz a segítségünkre, hiszen ha már ott az adatunk, azt ez nem hozza onnan vissza.

Ha attól tartunk, hogy esetleg megfigyelnek minket a fenti trójai segítségével, akkor vessünk egy pillantást a következőkre az iPhone-unkon:

- keressük meg a /System/Library/CoreServices mappát, és ellenőrizzük, hogy ott létezik-e a logind.app;

- keressük meg a /System/Library/LaunchDaemons/ mappát, és ellenőrizzük, hogy ott létezik-e egy com.apple.logind.plist fájl;

- nézzük meg, hogy a készüléken futó folyamatok között található-e 47-es körüli ID-val logind nevű process – ezt az App Store-ban található némely app is képes listázni, így ehhez jailbreak sem kell.

Ha a fentiek bármelyikére igen a válasz, akkor megszívtuk, és mehet is rá a restore. Előtte mentsük le az adatainkat manuálisan, majd a restore végén szintén manuálisan állítsuk vissza: ugyanis ha visszaállítanánk a backupból, az visszatehetné a trójait is, amit persze nem akarunk. Ezután pedig figyeljünk oda, hova kattintgatunk, és ne hagyjuk, hogy illetéktelenek a kezükbe kaparintsák a készülékünket – nem mintha lenne esély arra, hogy a FinFisher bárki iPhone-ján fent legyen.

Ha meg mondjuk nemhivatalosan függetlenített telefonról van szó, vagy tört appok is vannak a készüléken, azért nem fog az FBI rászállni senkire.

Mindenesetre megírjuk, ha bármi fejlemény van. Addig is:

6 Comments

A rendszermappákat, hogy találom meg az iPhoneon?

@Acs Ferenc amennyiben jailbreakelt a készüléked: vagy a számítógépről USB-n keresztül (Total Commander + T-PoT), SSH-n keresztül, vagy a készüleken magán egy fájlkezelő alkalmazás (pl. MyFile) segítségével, esetleg a MobileTerminal használatával (cd [mappaneve] majd ls).

@Acs Ferenc: a folyamatok listáját megnézni van App Store-os app is, ahhoz nem kell jailbreak sem. de szerintem totál valószínűtlen, hogy fent lenne a telefonodon.

szóval ezt az iPhoneon kell megnézni jól értem ugye?:D szal nem a gépen ?:D mert ott van ilyen 😀

@zoli91: igen, az iPhone-on, de kiegészítettem ezzel a mondatot. OSX-en teljesen normális, hogy van logind, iOS-en viszont alapból nincs.

Az enyém nincs a listán… bár nem is nyitok meg semmi ismeretlen linket vagy hasonlót. Na meg alapból mit kezdene az FBI a magyarok lehallgatásával? 🙂