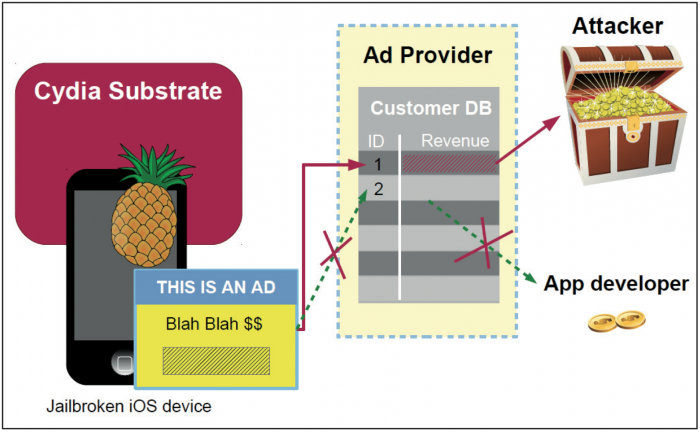

WireLurker: ha warezolsz, semmin se csodálkozz

Nem hinnénk, hogy túl nagy újdonságot mondanánk azzal, hogy nem érdemes warezolni, mert könnyen pórul járhat az ember, elvégre semmi sincs ingyen, és noha az adott alkalmazás tört verziójáért nem kellett